- インターネット上のプライバシーに対する世界的な関心

1960年代にコンピューターを相互接続するために設計されたARPANETを起源とするインターネットは、現在では、コンピューターの相互接続という役割を超え、電子メールやWebはもちろん、ショッピング、テレビ、金融取引など、様々なサービスを収容する社会的インフラとして重要な役割を担っています。コロナ禍で物理的なコンタクトが避けられる現在、インターネットの重要性は高まる一方です。

その利便性の一方で、インターネット上のプライバシーに関する懸念が高まっています。それに呼応するように、例えば、インターネット研究コミュニティでは、大規模監視や検閲は、社会的な攻撃であるという共通認識がうまれ、また、EUでは、個人のプライバシー情報の扱いを規定したGDPRが制定されました。これに関連して、みなさまも、WebサイトにアクセスしたときにCookieの利用に同意を求められた経験があるのではないでしょうか。

我々の研究室では、次世代インターネットアーキテクチャを対象に、通信から漏洩するプライバシーとその保護技術について研究を進めていますが、本記事では、現在のインターネットにおけるプライバシー漏洩の例を元に、我々の研究の一端をご紹介いたします。

- インターネット上の通信から「誰」が「誰」と通信しているか漏洩する

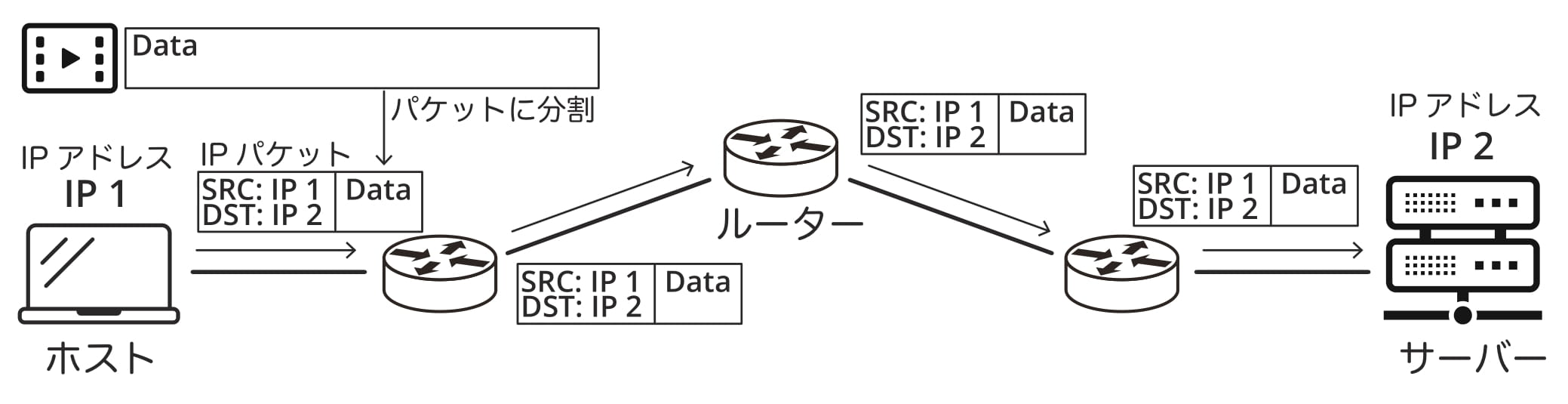

インターネットは、スマートフォンやコンピューターなどのホスト、あるいはルーターなどのネットワーク機器が相互に接続されたネットワークであり、それぞれの機器をIPアドレスと呼ばれる一意なIDで識別して通信をしています。図1に示すように、送信元ノードは、コンテンツをパケットと呼ばれる小さなデータの塊に分割し、それぞれに送信元と送信先のIPアドレスを指定してネットワーク上に送信します。パケットという名前が示すように、まさに小包が宅配便で配送されるように、IPアドレスをもとにパケットが送信先ノードまで転送されます。

図1. IPネットワーク上の通信

したがって、インターネット上を流れるパケットを観測可能な攻撃者が存在した場合、攻撃者は、観測したパケットから「誰」が「誰」と通信しているかを知ることができます。一般的に、送信元IPアドレスからそのIPアドレスを利用している個人を特定するのは困難ですが、例えば、企業内ネットワークではその企業、インターネットや携帯電話網では通信事業者は、誰にどのIPアドレスを割り当てたかを知っているので、送信元の個人を特定することが可能です。一方、Webなどの公開サービスに関する通信である場合、公開情報を組み合わせることで比較的簡単に送信先を特定することが可能です。例えば、送信先が133.1.138.1というIPアドレスに対して、通信しているパケットを観測したとします。この場合、このIPアドレスに対応するURLが www.osaka-u.ac.jp であり、大阪大学のWebサーバーと通信していることが分かります。政治団体や、病院などのWebページを参照していることが分かると、主義や病歴などのプライバシー情報が推定されてしまうリスクがあります。

- 匿名通信:Torによる通信の匿名化

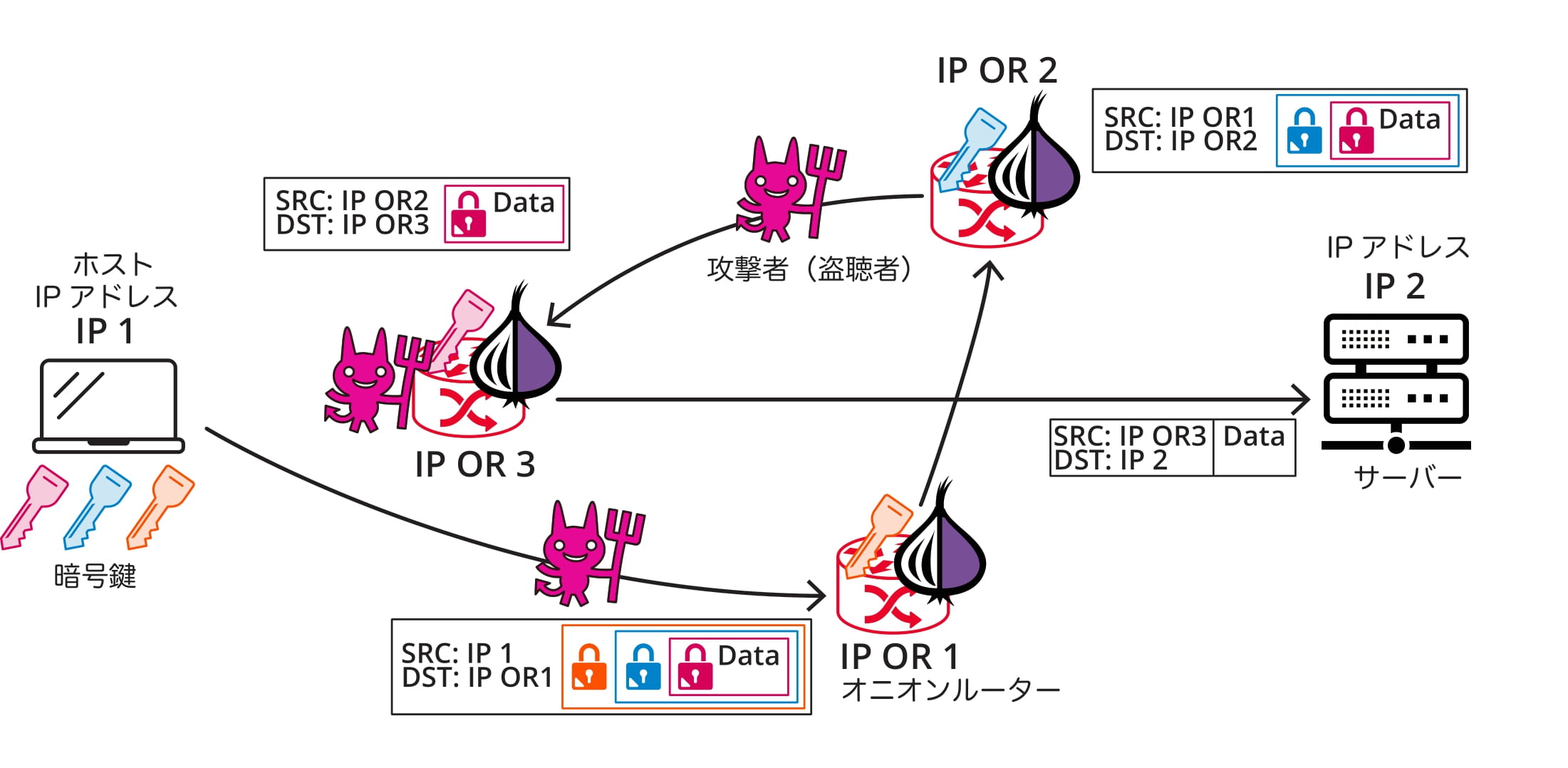

IPネットワークの通信から漏洩するプライバシーの代表的な対策法としては、Tor (The Onion Router/Routing) [1] があります。Torは匿名通信を実現するためのプロトコルです。Torの原形は1990年代中頃にアメリカ海軍調査研究所で開発されました。Torを用いると、世界中に分散して配置された複数のオニオンルーターと呼ばれるボランティアのホストを中継しながら通信することで、「誰」が「誰」と通信しているかを秘匿します。このとき、タマネギの皮のように暗号化を重ねることから、オニオンルーティングと呼ばれています。この暗号化の層により、通信に関わるオニオンルーターや攻撃者は、通信元と通信先を紐付けることができません。つまり、「誰」が「誰」と通信しているかを秘匿することができます。我々の研究室では、次世代のインターネットアーキテクチャ上でTorに基づいた匿名通信を設計しています [2]。

図2. Torを用いた匿名通信

- プライバシー保護技術の一般化に向けて

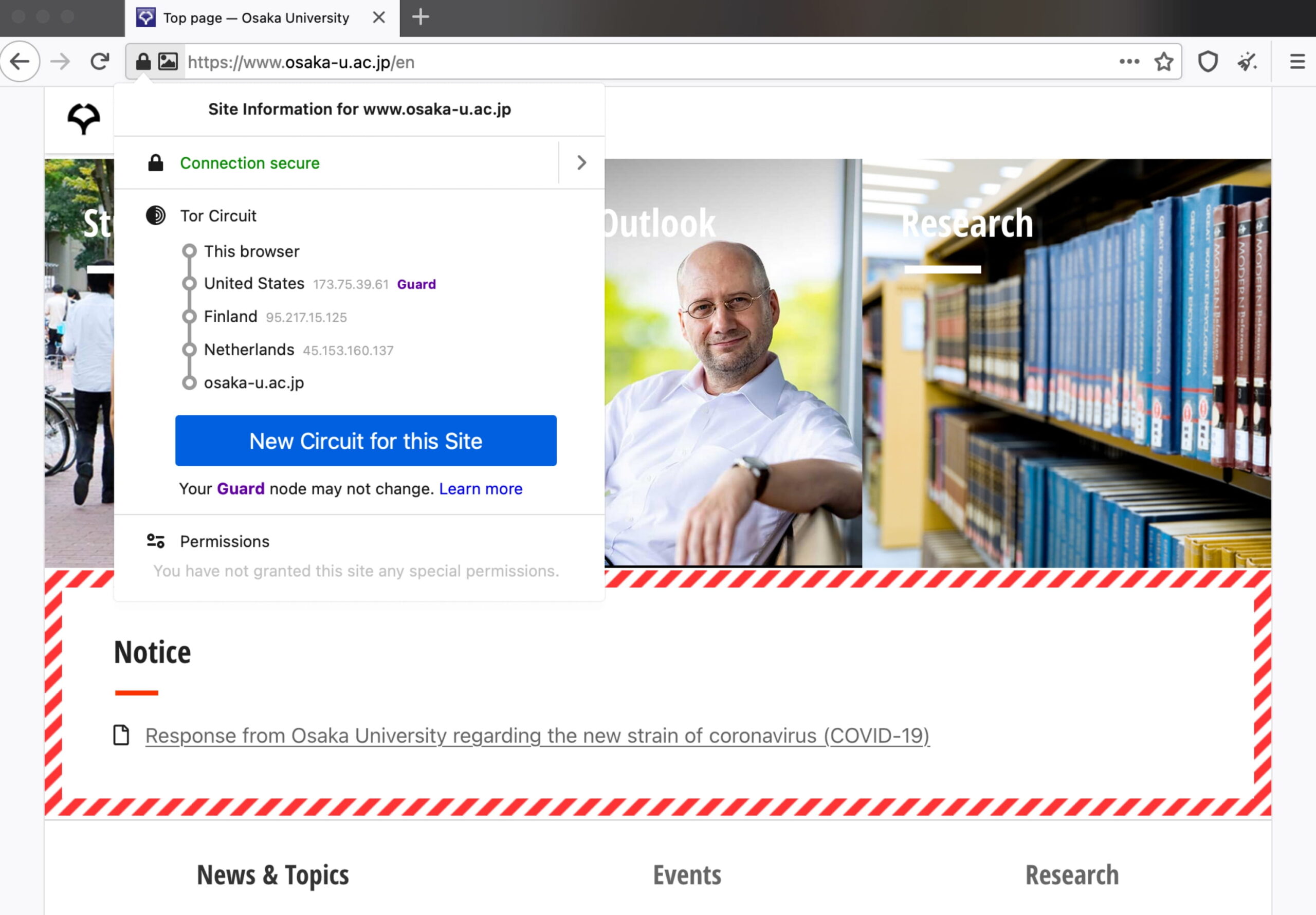

Apple、CloudflareやGoogleなどの大手企業が、匿名通信ではありませんがプライバシー保護技術を自社製品に搭載するなど、ここ数年でプライバシー保護技術の普及の兆しが見えます。しかし、プライバシー保護技術が一般に浸透するには、まだ、性能や知名度の観点で課題があります。例えば、Torによる匿名通信は世界中のオニオンルーターを経由して通信をするため、通信距離が延びることによる通信遅延の増加や、それに伴う通信速度の低下は避けられません。例として、図3に研究室から阪大のWebサーバーへアクセスしたときのTorの通信例を示してみました。このとき、研究室からアメリカ・フィンランド・オランダのオニオンルーターを経由して阪大のWebサーバーに通信していることが分かります。このとき、Torを使わないで通信したときと比べて、トップページの動画が再生されるまでに遅延がありました。現状では、常用するような技術ではないかもしれません。また、匿名通信は社会に定着した技術でもないどころか、サイバー攻撃のためのツールという印象もあり、一般的に利用されることは少ない状況です。

図3. Torを用いた通信の例

我々は、この現状を打破してプライバシー保護技術を一般化するためには、ユーザーが意識することなく、ネットワーク内で透過的にプライバシー保護技術を提供できることが重要であると考えて研究に取り組んでいます。

参考文献

[1]R. Dingledine, et al., “Tor: The Second-Generation Onion Router,” in Proceedings of USENIX Security, Aug. 2014.[2]K. Kita, et al., “Producer Anonymity Based on Onion Routing in Named Data Networking,” IEEE Transactions on Network and Service Management, vol. 18, June 2021.

関連研究プロジェクト

・情報通信研究機構受託研究 (19101)「未来を創る新たなネットワーク基盤技術に関する研究開発 -IoTインタネットを支えるプライバシー保護ルーティング・輻輳制御技術-」・挑戦的研究(萌芽)「インターネットにおける名前プライバシー保護技術のモデル化 」(19K22843)

・挑戦的研究(萌芽)「プログラマブルスイッチを用いた超高速セキュリティミドルボックス構成」(21K19771)